1.信息收集

靶场/来源: ctfshow

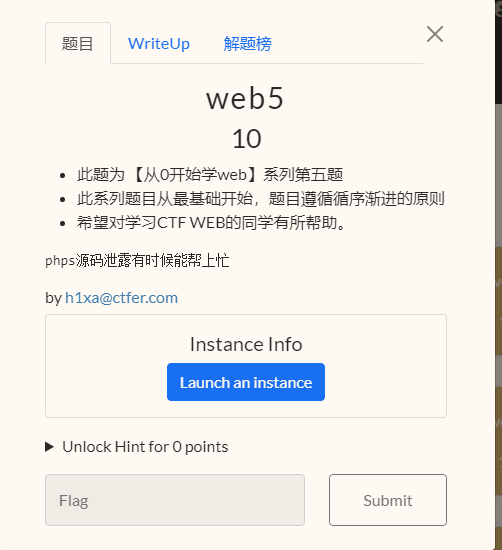

web5

题目:

解题过程:

根据提示,这是一道phps源码泄露题,先用御剑扫描,但不知道为什么没扫到。

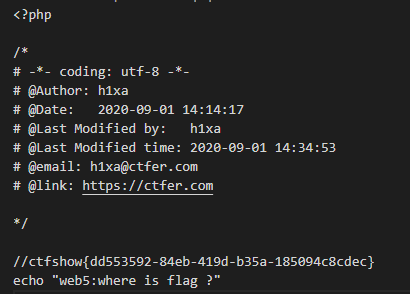

百度一下phps源码泄露,发现泄漏点在xxx.phps,访问/index.phps,得到源码。

获得flag

知识点:(包括web入门所有题)

信息收集的一些文件泄露:

1.robots.txt文件泄露,放在网站的根目录下,用于限制浏览器的访问(哪些可以抓取,哪些不能抓取)用于防止黑客,但是任何人可在url中直接通过/robots.txt访问,导致网站结构被泄露。可对admin等重要文件设置密保保护,或者采取更换文件名的方法防御.

2.phps文件泄露,phps存放着php源码,可通过尝试访问/index.phps读取,或者尝试扫描工具扫描读取.

3..git文件泄露,当开发人员使用git控制版本时,如果操作不当,可能导致git流入线上环境,导致.git文件夹下的文件被访问,代码泄露,如.git/index文件可找到工程所有文件名和sha1文件,在git/objects下载导致危害

4.svn泄露,svn是源代码管理系统,在管理代码的过程中,会生成一个.svn的隐藏文件,导致源码泄露(造成原因是在发布代码时没有使用导入功能,而是直接粘贴复制)

5.vim缓存泄露,在使用vim进行编辑时,会产生缓存文件,操作正常,则会删除缓存文件,如果意外退出,缓存文件保留下来,这是时可以通过缓存文件来得到原文件,以index.php来说,第一次退出后,缓存文件名为 .index.php.swp,第二次退出后,缓存文件名为.index.php.swo,第三次退出后文件名为.index.php.swn

6.压缩文件也可能包含文件的源码等,注意rar zip后缀

7.通过网站的技术文档什么的,可以知道默认后台路径及密码,比如document.pdf

8./editor,在editor的flash模块,有一个文件空间,从这里可以看到服务器的目录,里面可能有flag

9.php探针如:l.php,phpinfo.php,tz.php

10.mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe。

文件:

1 | robots.txt |

信息泄露点:

1.可以通过网站泄露的qq,手机号码,wx等获得一些信息(地点等)